Il existe différentes possibilités de réécriture de mails avec postfix selon les cas. Le plus commun à petite échelle étant d’utiliser un compte mail existant et de s’y connecter avec un login et mot de passe en TLS explicite sur le port 587 de son fournisseur de mail. Même un Gmail faisant l’affaire. Un autre cas étant l’envoi de mail en direct sur le port 25 ou en passant par un relais SMTP tel que M365 le propose.

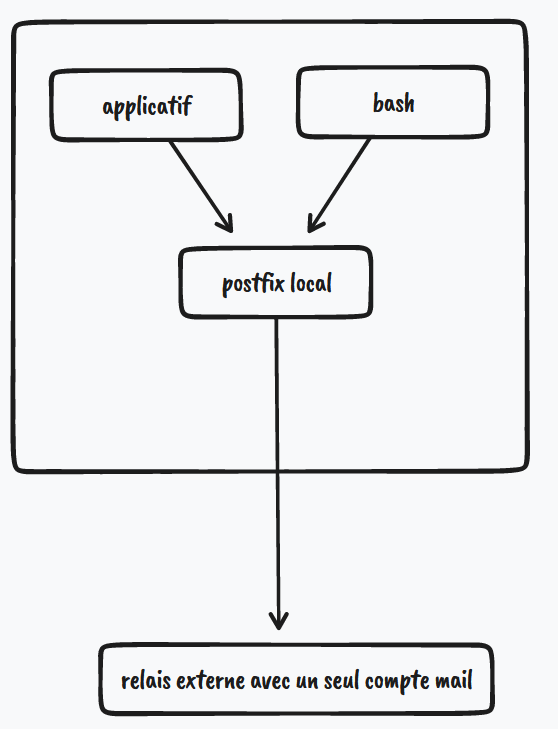

Envoi de mail via un compte mail unique SASL

Dans le cas, il faut réécrite tout champ mail : que ce soit le corps ou l’enveloppe. Cela doit correspondre au mail du compte, afin d’éviter d’être considéré comme spam malgré l’utilisation d’un compte mail légitime.

Éditez le fichier /etc/postfix/main.cf

sender_canonical_maps = regexp:/etc/postfix/sender_canonicalExécutez un postmap

postmap /etc/postfix/sender_canonical

Reload de postfix :

service postfix restart

On oublie pas de faire un postmap :

postmap /etc/postfix/sender_canonical_regexpPlus d’info sur la directive sender_canonical_maps sur la documentation officielle.

Je vous conseille d’utiliser mailjet pour ne pas utiliser directement les identifiants de votre provider mail. Ou du mois utilisé un token API et pas votre mot de passe principal. C’est plus sécurisant, surtout si c’est pour un VPS.

Configuration avec les directives pour SASL

compatibility_level = 2

mydomain = nas.local

mydestination =

inet_interfaces = localhost

relayhost = in-v3.mailjet.com:587

sender_canonical_maps = regexp:/etc/postfix/sender_canonical

recipient_canonical_maps = hash:/etc/postfix/recipient_canonical

smtp_sasl_auth_enable = yes

smtp_sasl_security_options = noanonymous

smtp_sasl_password_maps = hash:/etc/postfix/sasl_passwd

smtp_sasl_mechanism_filter =

smtp_tls_security_level = encrypt

smtp_tls_CAfile = /etc/ssl/certs/ca-certificates.crt

smtp_tls_CApath = /etc/ssl/certs

alias_maps = hash:/etc/aliases

default_destination_concurrency_limit = 2

default_destination_rate_delay = 1s

smtputf8_enable = no

default_transport = smtp

Laisser un commentaire