Voici quelques notes suite à mes différentes mise en place de sécurité mail avec SPF, DKIM et DMARC pour commencer. Ce sera une série de plusieurs articles issue de ce que j’ai fait il y a quelques années et des choses bien plus récentes pour sécuriser d’avantage les mails.

SPF

Permet de vérifier qu’un serveur/une IP puisse envoyé des mails pour le domaine en question.

Ce n’est qu’un champ dns à ajouter.

Exemple :

- pour OVH :

"v=spf1 include:mx.ovh.com ~all" - pour Infomaniak : «

v=spf1 include:spf.infomaniak.ch include:spf.mailjet.com ~all«

Il signifie que les paramètres SPF à utiliser sont ceux du domaine « inclus ». Par exemple pour mx.ovh.com :text = "v=spf1 ptr:mail-out.ovh.net ptr:mail.ovh.net ip4:8.33.137.105/32 ip4:192.99.77.81/32 ?all"

ATTENTION : Le champ SPF à une limite importante, il ne faut pas dépasser les 10 DNS lookups par champ SPF. Bien faire attention également à vos « include » qui peuvent en contenir eux-même également. Vous pouvez le vérifier via mxtool.com. Le code d’erreur « PermError » peut apparaitre dans vos logs si vous dépassez cette limite.

Une très bonne source pour ce champ SPF mais aussi les 2 éléments essentiels suivants, qui sont le minimum à mettre en place.

DKIM

Permet d’authentifier que le message est bien légitime. Pour cela, le serveur mail envoi une signature faite avec sa clé privée. Le serveur client vérifie la signature via la clé publique qui se trouve dans les DNS du domaine qui envoi le mail. Cette sécurité mail permet de s’assurer que le message n’a pas été altéré ou remplacé.

Si vous êtes chez Infomaniak, vous avez tout ce qu’il faut de configuré.

Chez Microsoft, vous deviez générer une clé pour chaque domaine. Dans M365, il faut aller sur https://security.microsoft.com/ > Stratégies et règles > Stratégies de menace > sous Règles – Paramètres d’authentification des e-mails > onglet DKIM

Pour OVH, il y a 3-4ans ce n’était toujours pas d’actualité….

Si vous vous auto-hébergez, il faut générer une paire de clé sur : https://dkimcore.org

Mettre la clé privée dans le serveur mail et la clé publique dans les dns :Key001._domainkey.mondomaine.tld.=v=DKIM1;p=xxxxxxxxxxx

Selector Key001

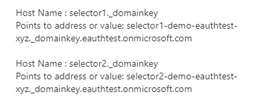

publier la clé dans les dns, à faire chez votre registar dns si vous êtes en auto-hébergé ou chez microsoft:

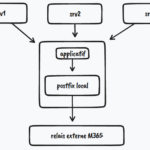

Si vous êtres chez Microsoft, je vous conseille aussi d’utiliser leur relay pour envoyés vos mails serveurs et applicatif signé par le DKIM.

DMARC

Champ txt permettant de dire aux serveurs mails distants quoi faire avec les mails incorrectement reçu de leur domaine.

3 possibilités :

- Rejeter (Reject)

- Ne rien faire (none)

- Considérer comme suspect (quarantine) pour que les mails usurpés se mettent dans les spam des destinataire mais ne sont pas supprimé

Exemple de record pour commencer :_dmarc.mondomain.tld=v=DMARC1; p=none;

_dmarc.mondomain.tld= v=DMARC1; p=quarantine;sp=quarantine

- p: Appliquez cette politique aux e-mails qui échouent au contrôle DMARC. Cette politique peut être définie sur ‘none’ (aucune), ‘quarantine’ (quarantaine) ou ‘reject’ (rejet). ‘none’ est utilisé pour collecter le rapport DMARC et obtenir un aperçu des flux d’e-mails actuels et de leur statut ;

- sp: Cette politique doit être appliquée aux e-mails provenant d’un sous-domaine de ce domaine qui échouent au contrôle DMARC. En utilisant cette balise, les propriétaires de domaine peuvent publier une politique ‘générique’ pour tous les sous-domaines ;

Si votre infrastructure est utilisée et que vous ne savez pas si des personnes de votre entreprise utilise des systèmes de newsletter tel que mailchimp, mailjet, etc ou que vous avez peut-être des serveurs utilisés ailleurs que sur votre infrastructure, je vous conseille de commencer par un « none » ou un « quarantine ».

Vous pourrez ensuite mettre en place du monitoring de rapport DMARC pour voir si tout est ok avant de passé à « reject » comme politique.

Si vous maîtrisez tout, faites quelques tests en « quarantine » durant quelques semaines avant de passer à « reject ».

Vous avez là un bon bagage pour la sécurité mail, et pour aller plus loin, je vous conseille l’article de nextinpact sur le sujet ou microsoft avec méthode d’introduction.

Laisser un commentaire